データ セキュリティ体制管理(DSPM)とは

データ セキュリティ体制管理(DSPM)は、組織の機密データを不正アクセス、開示、改変、または破壊から保護するための包括的なアプローチです。DSPMは、データ分類、データ暗号化、アクセス制御、データ損失防止(DLP)、モニタリングなど、さまざまなセキュリティ対策を含んでいます。これらの対策を実施することにより、プライバシーとセキュリティに関する規制の遵守、データ侵害の防止、ブランドの評判の保護に必要な、確固としたデータ セキュリティ体制を確立して維持できます。

DSPMとは

データ セキュリティ体制管理(DSPM)は、多様な環境に分散した機密データの急増によって生じるセキュリティ課題に対処する、セキュリティ対策とテクノロジーからなります。DSPMはデータ セキュリティに欠かせない要素であり、データの保管場所や移動先を問わず機密データと規制対象データの適正なセキュリティ体制を維持することによって、クラウド データの保護に向けた取り組みを可能にします。

組織がクラウドとオンプレミスで保有するデータ資産を保護する、規範的なデータファースト アプローチであるDSPMは、データが保管されているシステムだけを重視するのではなく、データのセキュリティを優先します。このため、特に従来のセキュリティ コントロールでは不十分なクラウドファースト環境やクラウドネイティブ環境では、DSPMがデータ セキュリティ戦略の重要な要素になります。

クラウド コンピューティングの新しいトレンドであり、Gartnerがデータ セキュリティのハイプ サイクル2022年版で取り上げたDSPMテクノロジーは、データの検出と保護を自動化することにより、安全なデータ管理の最重要課題である可視性の問題を解決することが謳われています。DSPMにより、組織は以下の情報を可視化して重要なインテリジェンスを得ることができます。

- 機密データがどこに保存されているか

- 誰がそのデータにアクセスできるか

- データがどのように使用されたか

- データストアやアプリケーションのセキュリティ体制の状態

DSPMの仕組み

DSPMは、データ フロー分析を使用して組織内のデータの動きを把握し、潜在的なリスクと脆弱性を特定します。DSPMプロセスの主なステップを以下に示します。

データ ディスカバリー

DSPMは最初に、組織が機密データの保存場所を把握できるように、組織全体のデータ ソース(データベース、ファイル システム、クラウド ストレージ、サードパーティ アプリケーションなど)を見つけ、カタログ化します。

データ分類

データ ソースが特定された後、DSPMはデータを機密度と重要度に基づいて分類します。たとえば、個人識別情報(PII)、財務データ、知的財産などの分類が考慮されます。分類によってデータ保護作業の優先順位が示され、法規制準拠の要件に適合するようになります。

データ フロー マッピング

DSPMは、サーバ、データベース、アプリケーションなど、組織のインフラストラクチャのさまざまな構成要素の間で機密データのフローをマッピングします。マッピングにより、データのアクセス、処理、送受信の様子が可視化され、潜在的な弱点や脆弱性に関する見識が得られます。

リスク評価

データ フローの分析により、DSPMは不正アクセス、データ漏洩、暗号化の未実施などの潜在的なリスクや脆弱性を特定します。その後、組織は調査結果に基づいてセキュリティ作業に優先順位を付け、最も重要な脅威に対処できます。

セキュリティ コントロールの実装

リスク評価に基づいて、組織はデータを保護するための適切なセキュリティ コントロールを実装することもできます。コントロールには、組織内で移動中の機密データのセキュリティを確保するための暗号化、アクセス制御、データ損失防止(DLP)などの手法が含まれます。

モニタリングと監査

DSPMはデータ フローを絶え間なく監視して、異常、潜在的な脅威、ポリシー違反を検出します。定期的な監査により、セキュリティ コントロールの有効性を維持し、データ保護に関する規制を継続的に遵守できます。

インシデント レスポンスと修復

セキュリティ インシデントの発生時に、DSPMは影響を受けるデータの迅速な特定、侵害を受ける範囲の評価、修復対策の実施に必要な情報を提供して、影響を最小限に抑えます。

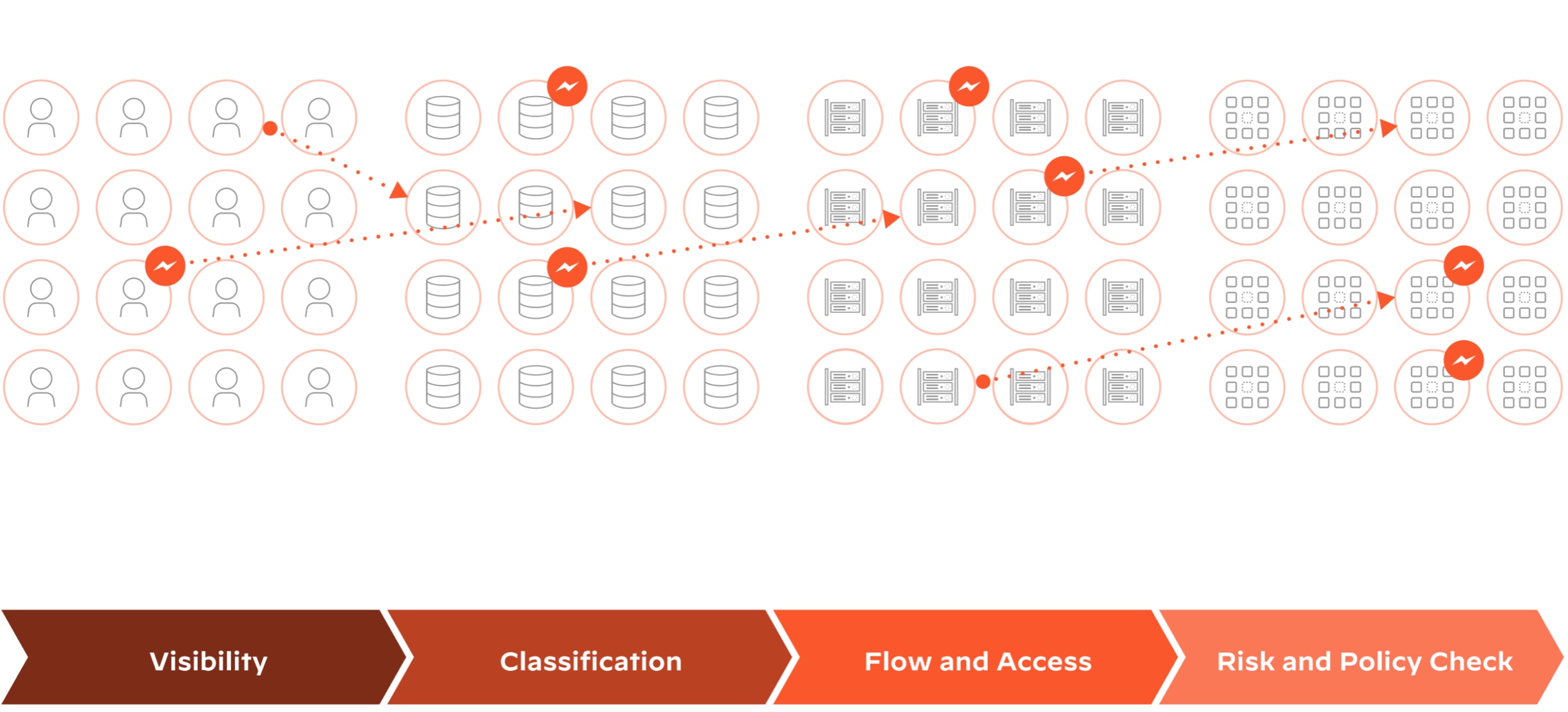

図1: データのディスカバリー、分類、アクセス ガバナンス

データ フロー分析を活用するDSPMにより、組織はインフラストラクチャ内での機密データの動きと処理を包括的に把握できます。この情報を把握していれば、企業は潜在的なリスクを特定して対処でき、貴重なデータ資産を確実に保護して法規制を遵守できます。

データ セキュリティ体制管理の重要性

DSPMは、今日のデータ主導の世界で組織が直面する重要な課題と、その結果として生じる可能性がある問題を能動的に解決するので、DSPMの重要性はいくら強調しても足りません。

DSPMを導入しなければ、組織はセキュリティの脅威に対して無防備になり、貴重なデータ資産をリスクにさらすことになります。データ侵害が発生すると、機密情報、知的財産、企業秘密の消失を招く可能性があり、ブランドの評判に損害が及び、しばしば長期的な余波が残ります。DSPMを優先しない組織は、リソースの効果的な割り当てに苦心する可能性があり、特にダイナミックな脅威環境で即応性を維持することが難しくなります。IT、セキュリティ、ビジネスのチーム間でのコラボレーションが成り立たなくなり、目標の不一致や、セキュリティ対策の不備につながります。

反対に、DSPMの重要性を認識してプロセスに組み込むことにより、組織は課題に対処するための首尾一貫した戦略を立てることができます。DSPMは、データ セキュリティのリスクを軽減するとともに、ビジネス成果を上げるために重要な役割を果たします。

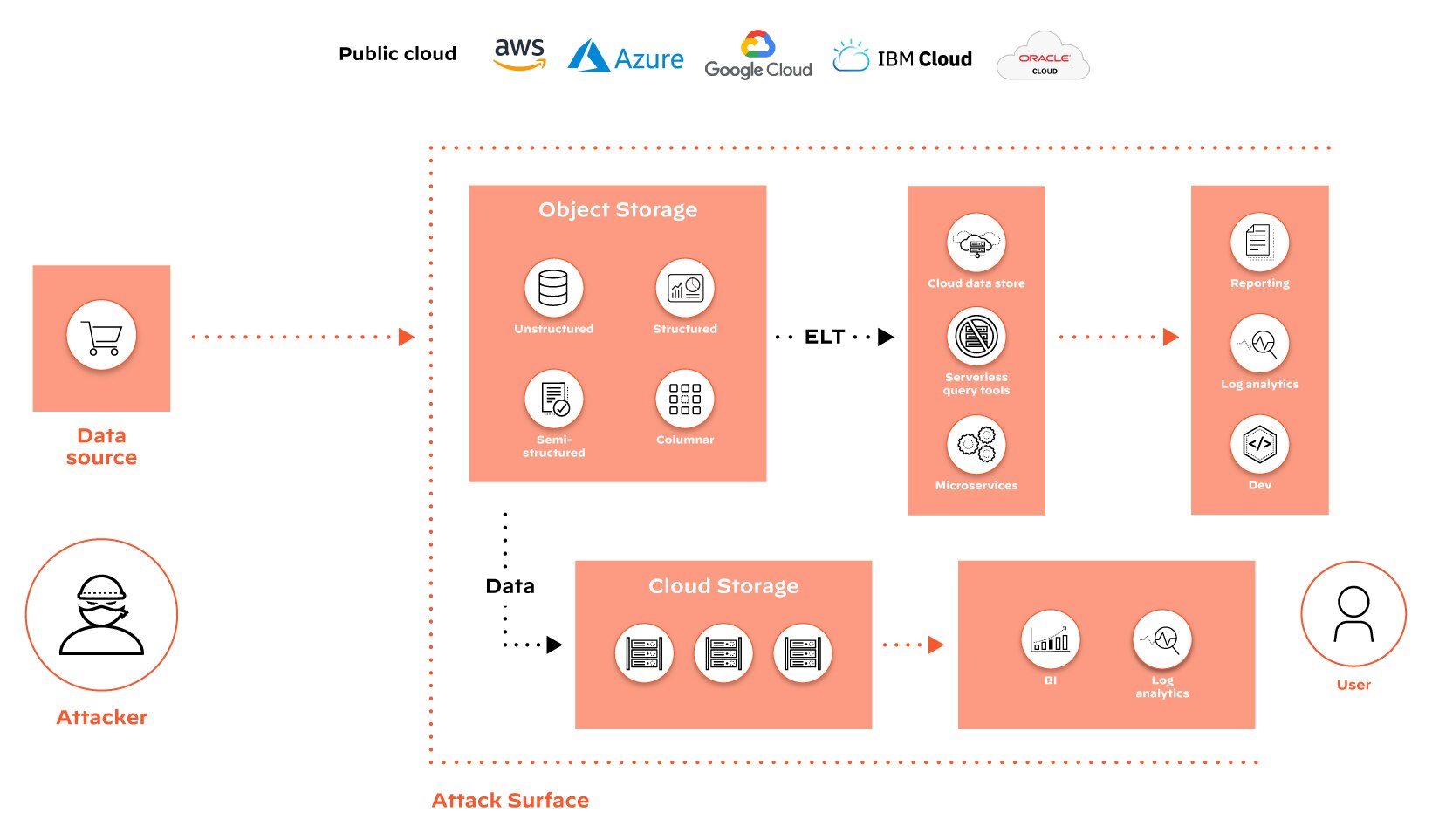

図2: アタックサーフェス上にデータが分散しているマルチクラウド アーキテクチャの影響

DSPMの機能

Gartnerは、「セキュリティとプライバシーのリスクを軽減するために、それまでは把握できていなかったデータ リポジトリとその地理的な位置を早急に把握する必要が生じることから、2026年には組織の20%超がDSPMを導入することが見込まれる」としています。

包括的なデータ ディスカバリー

クラウド環境とオンプレミス データストアをスキャンしてデータ資産を見つけ、カタログ化するDSPMツールは、シャドー データを発見し、組織のアタックサーフェスの把握と対処を可能にする上で、重要な役割を果たします。

シャドー データとは、多くの場合はIT部門の確認や同意なしに、組織の正式なITシステムの外部で作成、保存、処理される情報を指します。DSPMにデータ ディスカバリーを組み込むことにより、インフラストラクチャ全体にわたるシャドー データ ソースを識別し、許可していないクラウド サービス、個人用デバイス、サードパーティ アプリケーションのいずれに含まれていても、そのシャドー データの場所を特定できます。

シャドー データを含めて、組織が所有するすべての情報を可視化することは、データの環境を把握して、暗号化、アクセス制御、データ損失防止(DLP)、その他の適切なセキュリティ コントロールを組織全体に実装するために不可欠です。

データ分類のメリット

DSPM内でアクティブなデータ分類プロセスを実行することにより、機密データが適切なレベルの保護を受けられるようにターゲットを絞ったアプローチで、最も重要な情報資産に組織のセキュリティ リソースを集中的に割り当てることができます。

コンプライアンスを維持するために、データの種類によって異なる特定のセキュリティ コントロールを適用する必要が生じることがあるため、データ分類はデータ保護に関する規制の遵守にも役立ちます。データの機密性と規制要件を理解することにより、組織はカスタムのセキュリティ対策を実施できます。

アクセス ガバナンス

アクセス ガバナンスはDSPMの主要な機能です。アクセス ガバナンスは、誰がどのデータにアクセスできるかの管理と、最小権限の原則に基づいたアクセス権の付与を行います。この原則は、個人が職務を遂行するために必要なデータへのアクセス権のみを持つように定めるものです。DSPMは、アクセス制御を可視化し、過剰または不適切なアクセス権が付与されている事例を特定することによって、組織がこの原則を適用できるよう支援します。

脆弱性と設定ミスの検出と修復

DSPMの重要な強みは、リスク検出の能力にあります。データベース、ファイル システム、クラウド ストレージなど、さまざまなデータ ソースを継続的にスキャンすることにより、DSPMツールは機密データを不正アクセスや漏洩の危険にさらす隠れた脆弱性と設定ミスを明らかにすることができます。

DSPMは、内部関係者による脅威や外部からの攻撃を示している可能性がある、異常なユーザーの行動、アクセス パターン、データの動きを検出できます。リアルタイムのアラートと実用的な見識を提供することにより、DSPMソリューションを使用する組織は、新たなリスクに迅速に対応し、データ侵害を未然に防ぐことができます。

コンプライアンスのサポート

GDPR、HIPAA、CCPAなどのデータ保護規制を遵守しなければ、多額の制裁金と罰則が科せられます。データ資産とセキュリティ コントロールを可視化することにより、DSPMを使用する組織は、規制基準を満たし、PCI DSSなどのデータ保護規制へのコンプライアンスを実証できます。また、コンプライアンス違反を監視して、対処する必要がある問題をセキュリティ チームに通知することもできます。

静的リスク分析

DSPMツールは、静的リスク分析を使用して潜在的なデータ リスクを特定します。このためには、保存中のデータを分析して機密情報を特定し、リスク レベルを評価し、情報が十分に保護されているかどうか判断する必要があります。データのリスクを特定することにより、組織はセキュリティへの取り組みに優先順位を付け、これらのリスクを軽減するための対策を実施できます。

ポリシー制御

DSPMはポリシー制御の機能を備えており、組織はデータの保護方法とデータにアクセスする必要があるユーザーを指定するセキュリティ ポリシーを定義できます。定義の後、DSPMは暗号化、トークン化、アクセス制限などを含む定義された制御を適用し、組織のデータ ストア全体にわたって実施して、一貫したデータ保護を維持し、不正アクセスのリスクを軽減します。

DSPMとCSPMの違い

DSPM クラウド セキュリティ体制管理(CSPM)は両方とも、組織の全体的なセキュリティ体制の向上に貢献すると同時に、情報セキュリティのさまざまな面に対処します。

CSPMは、クラウド コンピューティング環境内での組織のセキュリティ体制の継続的なモニタリング、評価、改善に重点を置いています。組織はCSPMソリューションを使用して、Infrastructure as a Service (IaaS)、Platform as a Service (PaaS)、Software as a Service (SaaS)などのクラウドベースのインフラストラクチャ内で、設定ミス、脆弱性、コンプライアンス違反を特定し、修復します。

CSPMは、通常はクラウドネイティブ アプリケーション プラットフォームに統合され、API、自動化、機械学習を利用して、仮想マシン、ストレージ、ネットワーク、アプリケーションなどの各種クラウド リソースからデータを収集し、分析します。これらのソリューションは、業界標準のベンチマーク、ベストプラクティス、規制要件(CIS、NIST、GDPR、HIPAA)を基準として、これらのリソースのセキュリティ構成と設定を評価します。設定されたセキュリティ ベースラインからの逸脱を特定することにより、CSPMソリューションを使用する組織は、セキュリティ リスクの優先順位付けと修復を迅速に行うことができます。

DSPMはデータ自体に焦点を当てます。CSPMはクラウド環境を保護する一方で、DSPMは環境内のデータを保護します。多数のコンポーネントが連携して機密データを特定し、機密度のレベルに応じて分類し、適切な暗号化とアクセス制御を適用して、データの流出や不正な活動が行われていないか継続的に監視します。DSPMソリューションはレポート機能と監査機能も備えており、データの使用状況の追跡、規制基準へのコンプライアンスの実証、改善可能な領域の特定に役立ちます。

どちらのテクノロジーも、組織の重要な資産の機密性、一貫性、可用性を維持するために重要な役割を果たし、CSPMとDSPMを組み合わせて導入することにより、組織のセキュリティ体制を大幅に強化できます。

DSPMの使用例

データ資産のカタログ化

DSPMを活用すれば、複雑なマルチクラウド環境でも、組織のデータ資産を迅速に見つけてカタログ化できます。DSPMツールはデータを機密度に基づいて分類することもできるので、セキュリティ対策に優先順位を付けて、機密データの十分な保護を維持するために役立ちます。

アタックサーフェスの評価と対処

機密データが保存されている場所と、そのデータにアクセスできるユーザーを可視化することが可能なDSPMツールは、潜在的な攻撃ベクトルを特定し、アタックサーフェスを最小限にするための対策を講じるために役立ちます。これにより、データ侵害のリスクを大幅に軽減し、組織の評判を守ることができます。

最小権限の適用

組織はDSPMを使用してデータのアクセス権限を追跡し、最小権限の原則を適用します。DSPMツールは、誰がどのデータにアクセスできるかを可視化して、過剰または不適切なアクセス権が付与されている事例を特定します。これらの機能は両方とも、適切なアクセス制御の実装を支援します。

マルチクラウド環境でのデータ セキュリティの効率化

Google Cloud、AWS、Azureなどのクラウド プロバイダのサービスを利用してマルチクラウド環境で事業を運営している企業は、プラットフォーム全体にわたるデータ セキュリティの管理という課題にすぐに直面します。DSPMは、すべてのデータ資産を保存場所にかかわらず一元的に可視化することにより、データ管理プロセスを効率化します。多くの組織がDSPMを使用してマルチクラウド環境のデータを検出および分類し、一貫したセキュリティ ポリシーを適用し、データ セキュリティ体制をリアルタイムで可視化しています。

クラウドファースト戦略によるデータ保護の強化

クラウドファースト戦略を導入している組織では、DSPMを使用すれば、クラウドに移行する際にデータ セキュリティを低下させないようにすることができます。DSPMは、クラウドへの移動時にデータを検出して分類でき、潜在的なリスクを特定できます。データをリアルタイムで監視することもでき、セキュリティ リスクを示している可能性がある変更についてセキュリティ チームに警告します。

データファースト アプローチの実施

データファースト アプローチを重視する組織のために、DSPMは機密データに対してトップクラスの保護を提供します。金融部門や医療部門の組織など、大量の機密データを扱う組織では、この機能が特に大きなメリットを発揮します。DSPMは、これらの組織がデータ保護規制へのコンプライアンスを維持し、実証するうえでも役立ちます。

DSPMのツールとプラットフォーム

機密データを保護するために設計されたDSPMプラットフォームは、幅広い機能を備えています。

- データ損失防止(DLP): DLP機能は、組織内のデータ移動の監視と制御を行い、不正アクセス、データ漏洩、データ侵害の防止に役立ちます。

- 暗号化: DSPMソリューションは、データの暗号化と復号化の機能を備え、保存中および移動中の機密データを保護します。

- IDおよびアクセス管理(IAM): IAM機能は、ユーザーID、認証、許可を管理する重要なタスクを実行し、許可を受けたユーザーのみが機密データとリソースにアクセスできるようにします。

- データのマスキングと匿名化: データのマスキングを組み込むと、機密データを架空のデータや暗号化されたデータに置き換えることにより保護できます。保護されたデータは、機密データの構造と形式を維持していますが、元の情報に再び結び付けることはできません。

- セキュリティ情報イベント管理(SIEM): SIEM機能は、セキュリティ イベントとインシデントを収集、分析、および報告して、脅威を検出し、フォレンジック分析を実行し、コンプライアンスを維持します。

- データ分類: DSPMプラットフォームは、組織が機密データを特定して分類するために役立ち、制御と保護を改善できます。

適切なDSPMソリューションの選択は、組織の要件と目的によって決まります。分散したマイクロサービス アプリケーションを使用するクラウドネイティブの企業は一般に、DSPM機能をシームレスに統合したCNAPPの一元化されたソリューションを選択します。ただし、データ セキュリティ体制管理ソリューションは必ずしも汎用ではありません。/p>

それぞれの組織が、固有のデータ セキュリティのニーズと規制上の義務に適合するDSPMソリューションを選択する必要があります。