ランサムウェア攻撃とは?

ランサムウェア攻撃とは、サイバー犯罪者が環境に侵入し、身代金の支払いと引き換えに組織または個人を脅迫するために用いる方法を指します。Unit 42のインシデント レスポンス レポート(2022年版)によると、攻撃者がシステムに侵入するには5つの方法があります。

ランサムウェア攻撃はどのように起きるのか?

インシデント レスポンス レポート(2022年版)でUnit 42®は、脅威アクターの動きが迅速であり、被害者を恐喝し始めるまで、中央値でわずか28日しか環境に潜伏していないことを報告しました。ランサムウェア攻撃とは何か、およびそれに備える方法を理解することは、組織を守るための第一歩です。

ランサムウェア は、サイバー犯罪者がシステムに侵入してすべてのデータを暗号化することから始まり、被害者が暗号通貨による身代金の支払いに同意した場合、復号キーを提供します。システムに侵入して暗号化マルウェアを配置するほかに、ランサムウェア オペレータの中には、暗号化されていないデータをコピーして流出させたり、ソーシャル メディアで被害者を晒し者にしたり、 DDoSなどの追加攻撃をすると脅したり、盗んだ情報をクライアントまたはダーク ウェブに漏洩するなど、複数の脅迫手法を使用して支払いを促す者もいます。

Unit 42はさまざまな組織に対して行われた何千ものランサムウェア攻撃を調査して、迅速な封じ込めと復旧を支援し、組織は何百万ドルも節約することができました。 インシデント レスポンス レポート(2022年版)に詳しく記載されているように、Unit 42は脅威アクターがランサムウェアの導入に用いる、5つの主要な攻撃ベクターを特定しました。

5つの主要なランサムウェア攻撃ベクターは?

ランサムウェアを適切に防御するには、まずは、組織を侵害するために攻撃者が用いる悪質な戦術を理解することが重要です。ランサムウェアの脅威の最近の傾向を確認することで、セキュリティ オペレーション センター(SOC)は潜在的な侵害ポイントにリソースを集中させ、感染リスクを低減し、組織全体を準備することができます。

5つの主要なランサムウェア攻撃ベクターは次のとおりです。

- 悪用されうる脆弱性

- ブルートフォース認証情報攻撃

- ソーシャル エンジニアリング

- 過去にセキュリティ侵害を受けた認証情報

- 信頼の悪用

これら5つの攻撃ベクターがどのように機能するか、およびこれらを防御するための最善策は何かを理解することは、ランサムウェアに備えるための重要な第一歩です。

1. 悪用されうるソフトウェアの脆弱性

脆弱性 はさまざまな形で出現し、プログラムのギャップや欠陥を利用するよう設計されたコードによって悪用される可能性があります。 Unit 42のインシデント レスポンス レポート(2022年版)によると、ランサムウェア ケースの48%がソフトウェアの脆弱性から始まっていました。アプリケーションがインターネットに公開されると、脅威アクターは既知の脆弱性をスキャンして悪用し、環境に不正にアクセスする可能性があります。

サイバー犯罪者の間で一般的なもう1つの脆弱性手法は、エクスプロイト キットを使用する手法です。この手法では、侵害を受けたWebサイトにコードを挿入します。これらのWebサイトは正常に見えますが、接続されたデバイスをスキャンして脆弱性を探す、悪意のあるプログラムが含まれています。エクスプロイト キットによって脆弱性が特定されると、多くの場合、脅威アクターにシステムへのリモート アクセスを提供するマルウェア ペイロードがダウンロードされます。リモート アクセスが確立されたら、脅威アクターは環境にランサムウェアを導入します。

ソフトウェアを防御するための最善の方法は、ネットワーク上のすべてのデバイスを頻繁に更新することです。ソフトウェア企業は、検出されたCVE (Common Vulnerabilities and Exposures)にパッチを適用する更新を定期的にリリースするため、サイバー犯罪者がアクセスする前に、これらの脆弱性を更新することが重要です。 SOCs は、Cortex XDR のような extended detection and response (EDR)製品によって防御を一歩先に進め、攻撃を検出してブロックできます。修復が必要なインターネットからアクセス可能な脆弱性を特定し、リモート デスクトップ プロトコル(RDP)などの危険な露出を自動的に修復するために、SOCは Cortex Xpanse. のような アクティブ アタックサーフェス管理(ASM) ツールを採用できます。

エンドポイントとネットワーク セキュリティの統合については、こちらのリソースをご参照ください。.

2.ブルートフォース認証情報攻撃

ブルートフォース攻撃では、試行錯誤をしながらシステムやアプリケーションにアクセスします。サイバー犯罪者は、正しいログインが発見されるまでユーザー名とパスワードを自動入力するスクリプトを作成して実行します。これは、最も古いサイバーセキュリティ攻撃の1つであり、長年にわたって、成功する戦術としての地位を維持してきました。

ブルートフォース攻撃は、多要素認証(MFA)の実装が重要であるとされる多くの理由の1つとなっています。MFAを利用するシステムでは、ユーザーはシステムへのアクセスを許可される前に、アプリケーションのコードや生体認証など追加の検証形式を要求されます。

認証情報の不正使用の阻止については、こちらのリソースをご参照ください。.

ブルートフォース攻撃が成功した場合、 Cortex XSIAM などのプラットフォームはSOCにユーザーの異常な振る舞いを知らせて、調査を促します。Cortex XSIAMはMFAプラットフォームとシームレスに統合され、疑わしいログインが発生した瞬間にログイン情報を伝え、それらのアラートをトップ ファネルに送信してアナリストに知らせ、ブルートフォース攻撃を瞬時に阻止します。

3.ソーシャル エンジニアリング

フィッシング メールなどのソーシャル エンジニアリング手法では、信頼できると見せかけたソースからメールを送信し、リンクをクリックして マルウェア を直接ダウンロードするよう被害者に促します。これらのメッセージは多くの場合、緊迫感や危機感が根底にあり、考える前に行動を起こさせるものになっています。こうした攻撃は成功を収める可能性があり、ランサムウェアの場合、非常に危険で高くつきます。

ソーシャル エンジニアリング攻撃から従業員を守るための最善の方法は、従業員に定期的にサイバーセキュリティ トレーニングを実施することです。従業員がフィッシングの試みを特定し、報告したら、SOCは攻撃を調査して、起きたことから学ぶことができます。フィッシング攻撃が成功した場合、 Cortex XSOAR のような セキュリティ オーケストレーション、自動化、レスポンス (SOAR)プラットフォームは検出と修正を合理化し、SOCが攻撃者を調査してシステムから排除するまで、侵害されたユーザーを自動的にシャットダウンすることができます。

4.過去にセキュリティ侵害を受けた認証情報

ユーザーの認証情報が侵害された場合は、一刻も早く差し替えることが重要です。残念ながら、侵害されていることにユーザーが気づかずに認証情報がダーク ウェブに流出することがあり、この場合、あらゆる種類の攻撃者が自由にシステムにアクセスできます。さらに困ったことに、多くのユーザーは同じパスワードを複数のサービスに使用するため、1つのパスワードが侵害された場合、使い回しのパスワードを他のシステムやアプリケーションに対しても使用して、不正アクセスを行うことができます。

多要素認証のほかに、適切なパスワード ハイジーンを実践するよう従業員に促すことが、侵害された認証情報からの攻撃を阻止するための確かな方法です。パスワード マネージャを使用し、パスワードを定期的に変更し、パスワードを複雑なものにして同じパスワードの使いまわしをさせないことが、個人と組織を守ります。Cortex XDR は振る舞い分析を活用して、過去にセキュリティ侵害を受けた認証情報を使用して環境に不正にアクセスされた場合でも、ユーザーの異常な振る舞いを検出して阻止することができます。

5.信頼の悪用

混沌とした現在の脅威環境では、セキュリティ プロフェッショナルが内部の脅威から目を離さないことが大切です。従業員が雇用主に不当な扱いを受けたと感じている場合であれ、脅威アクターからアプローチされた場合であれ、ランサムウェアが環境に侵入する最も簡単な方法は、正規のアクセス権をすでに持っている人から侵入することです。

信頼の悪用インシデントの場合、 Cortex XSOAR などの製品や Cortex XSIAM などのプラットフォームはインシデント レスポンス処理を自動化し、セキュリティ チームに知らせて、問題のユーザーを隔離できます。追加の防御策をオフボーディングのベストプラクティスで導入して、不平を持つ従業員が報復をする機会を減らすことができます。

ランサムウェア攻撃からの保護

5つの方法はすべて、攻撃者がシステムに侵入する可能性のある有害な方法です。まとめとして、SOCにまだ以下が導入されていない場合は、導入することをお勧めします。

- 攻撃を特定してブロックするための、Cortex XDR のようなEDRプラットフォーム

- エンドポイント、ネットワークなどを完全かつ自動的に可視化するためのCortex XSIAM

- インターネットからアクセス可能な攻撃を迅速に特定して自動的に修復するための、 Cortex Xpanse のようなアクティブASMプラットフォーム

- 検出を合理化し、侵害されたユーザーを自動的に隔離するための、 Cortex XSOARのようなSOARプラットフォーム

- 環境への完全なアクセスを許可する前にユーザーを検証するMFA

- ソーシャル エンジニアリング攻撃やブルートフォース攻撃の可能性を低減するための、従業員の間での適切なセキュリティ慣行(フィッシング トレーニングやパスワード ハイジーンなど)

- 内部関係者による攻撃を防ぐための、元従業員向けの簡潔なオフボーディング

これらの手法およびプラットフォームは非常に有用ですが、これらにできることには限度があります。ランサムウェア向けに、有用な追加の準備手法があります。

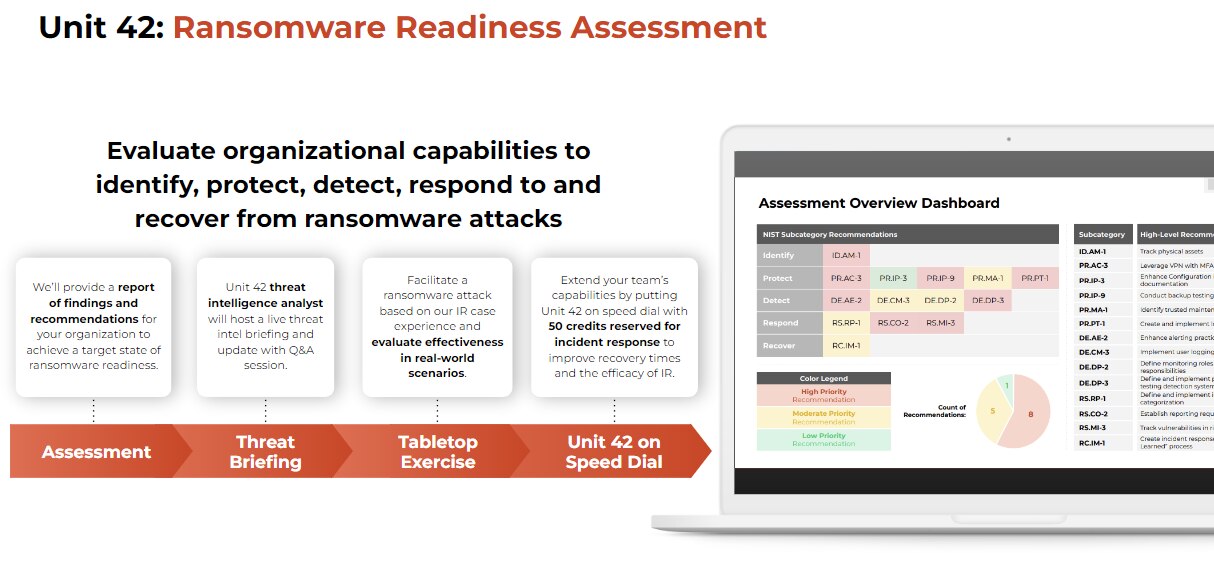

ランサムウェア準備状況を評価する方法

ランサムウェアからの防御は、計画を立てることから始まります。Unit 42は、ランサムウェア攻撃の効果的な防止、検出、対応、復旧を準備するために、 ランサムウェア準備状況評価 を提供しています。レスポンス戦略を検証し、隠れたリスクを見つけて、ランサムウェア準備状況を達成します。

弊社のチームは、最も困難で悪質なサイバーセキュリティ脅威への対応および準備を支援します。実際にセキュリティ侵害を受けている場合、またはサイバー インシデントの被害を受けた可能性があると思われる場合は、 Unit 42までお問合わせください.