ファイアウォールの種類についての定義と解説

ファイアウォールの種類とは?

ファイアウォールには以下のように多くの種類があり、多くの場合、保護されるシステム、フォーム ファクタ、ネットワーク配置、データ フィルタリング メソッドに従って分類されます。

- ネットワーク ファイアウォール

- ホストベース ファイアウォール

- ハードウェア ファイアウォール

- ソフトウェア ファイアウォール

- 内部ファイアウォール

- 分散ファイアウォール

- 境界ファイアウォール

- 次世代ファイアウォール(NGFW)

- パケット フィルタリング ファイアウォール

- 回線レベル ゲートウェイ

- Webアプリケーション用ファイアウォール

- プロキシ ファイアウォール

- ステートフル インスペクション ファイアウォール

最新のファイアウォールの機能

ファイアウォールは、その登場以来、ネットワーク セキュリティの基盤であり続けています。テクノロジの進化に伴い、ファイアウォールの機能や導入手法も進化しています。

テクノロジの進歩により、ファイアウォールに多数のバリエーションが登場していますが、こうしたさまざまな用語とオプションは混乱を招く可能性があります。しかし、それぞれのファイアウォールは個別の明確に異なる機能を実行するため、これは種類間の区別を確立する1つの方法になります。ファイアウォールは一般に、保護されるシステム、フォーム ファクタ、ネットワーク インフラストラクチャ内の配置、およびデータ フィルタリング メソッドを使用して分類します。

効果的なネットワーク セキュリティのために、複数の種類のファイアウォールが必要になる可能性があります。また、1つのファイアウォール製品で複数の種類のファイアウォールを提供できることにも留意する必要があります。

保護されるシステム別のファイアウォールの種類

ネットワーク ファイアウォール

ネットワーク ファイアウォールは、社内システムとインターネットのように、信頼できるネットワークと信頼されていないネットワークの間の連結部分に配置されます。その主な役割は、事前定義済みの一連のルールに基づいて、送受信トラフィックの妥当性を監視、制御、および判断することです。これらのルールは、不正アクセスを防止し、ネットワークの完全性を維持するように設計されています。

ネットワーク ファイアウォールの運用機能は、各データ パケットを精査する機能にあります。送信元IPアドレス、宛先IPアドレス、プロトコル、ポート番号などのパケット属性を確立されたルールと比較することで、潜在的な脅威や望ましくないデータ フローを効果的にブロックします。ハードウェア、ソフトウェア、またはその両方のどの形で導入されたかに関係なく、その配置が包括的なトラフィック スクリーニングを保証します。

ネットワーク ファイアウォールは、単純なトラフィック規制を超えて、ロギング機能を提供します。ログは、管理者が疑わしい活動を追跡してプローブするのに役立ちます。

ホストベース ファイアウォール

ホストベース ファイアウォールは、ネットワーク内の単一デバイス上で動作するソフトウェアです。直接個々のコンピュータまたはデバイスにインストールされ、潜在的な脅威に対する集中的な保護レイヤーを提供します。インストールされているデバイスの送受信トラフィックを調査することで効果的に有害コンテンツをフィルタリングし、マルウェア、ウイルス、および他の悪意のある活動がシステムに侵入しないようにします。

ネットワーク セキュリティが最優先事項とされる環境では、ホストベース ファイアウォールが境界ベースのソリューションを補完します。境界防御は広い範囲のネットワークの境界を保護し、ホストベース ファイアウォールはデバイス レベルでセキュリティを強化します。この二重の保護戦略のおかげで、脅威がネットワークの主な防御を突破したとしても、個々のコンピュータは保護され続けます。

フォーム ファクタ別のファイアウォールの種類

ハードウェア ファイアウォール

ハードウェア ファイアウォールは、コンピュータまたはネットワークとそのインターネット接続との間に配置される物理デバイスです。ホスト デバイスから独立して動作し、送受信トラフィックを調査して、設定されているセキュリティ ルールの順守を徹底します。データ パケットを能動的に分析することで、脅威を特定してブロックし、潜在的なサイバー侵入に対する堅牢な障壁となります。

ハードウェア ファイアウォールを運用する場合、インターネット ソースとターゲットのネットワークまたはシステムの間にハードウェア ファイアウォールを直接接続します。導入後は、送受信を問わず、すべてのインターネット トラフィックが、このデバイスを通過する必要があります。各データ パケットを検査する際は、事前定義されているセキュリティ ポリシーに基づいて決定を下します。悪意のあるトラフィックや疑わしいトラフィックはブロックされるため、安全で正当なデータのみが内部ネットワークに到達します。脅威は内部システムに到達する前に傍受されるため、ネットワーク セキュリティの予防的なアプローチとして機能します。

ソフトウェア ファイアウォール

ソフトウェア ファイアウォールは、物理アプライアンスではなく、クラウド環境を保護するためにサーバまたは仮想マシンに導入可能なソフトウェア フォーム ファクタ内のファイアウォールです。

ソフトウェア ファイアウォールは、物理ファイアウォールを導入するのが困難または不可能な環境内で機密性の高いデータ、ワークロード、およびアプリケーションを保護するように設計されています。

ソフトウェア ファイアウォールは、ハードウェア ファイアウォールと同じファイアウォール テクノロジ(次世代ファイアウォールまたはNGFWとも呼ばれる)を具体化します。複数の導入オプションを提供し、ハイブリッド/マルチクラウド環境や最新のクラウド アプリケーションのニーズに適合します。ソフトウェア ファイアウォールは、任意の仮想化ネットワークまたはクラウド環境に導入できます。

ソフトウェア ファイアウォールの種類

ソフトウェア ファイアウォールには、コンテナ ファイアウォール、仮想ファイアウォール(クラウド ファイアウォールとも呼ばれる)、マネージド サービス ファイアウォールなどの種類があります。

コンテナ ファイアウォール

コンテナ ファイアウォールは、Kubernetes環境専用の次世代ファイアウォールのソフトウェア バージョンです。

Kubernetes環境に組み込まれているコンテナ ワークロードは、従来のファイアウォールでは保護するのが難しい場合があります。そのため、コンテナ ファイアウォールは、ネットワーク セキュリティ チームがKubernetesオーケストレーションにセキュリティを深く統合して開発者を保護し、最新のアプリケーションの攻撃やデータ流出を防ぐのに役立ちます。

仮想ファイアウォール

仮想ファイアウォールは、次世代ファイアウォールの仮想化インスタンスであり、仮想環境およびクラウド環境でEast-WestトラフィックやNorth-Southトラフィックを保護するために使用します。「クラウド ファイアウォール」と呼ばれることもあります。

仮想ファイアウォールは、パブリック クラウド環境においてNorth-South境界ネットワーク トラフィックを検査および制御し、物理的なデータセンターや支社の内部のEast-Westトラフィックをセグメント化することができる種類のソフトウェア ファイアウォールです。マイクロセグメンテーションを使用してAdvanced Threat Prevention対策を提供します。

クラウド ファイアウォール

「クラウド ファイアウォール」という用語は、仮想ファイアウォールの概念とほとんど一致します。どちらもクラウドに固定されたソフトウェアベースのメカニズムであり、主な役割は悪意のあるネットワーク トラフィックの選別です。クラウドで提供されるモデルは、サービスとしてのファイアウォール(FWaaS)として一般に認識されるようになっています。

この用語の注目すべき変化形が「パブリック クラウド ファイアウォール」です。パブリック クラウドへの導入に重点を置くこの概念は、基本的に機能面がハードウェア ファイアウォールによく似ています。

「クラウド ファイアウォール」という用語の定義はさまざまです。通常は、セキュリティ プロバイダがクラウドで提供しているファイアウォール、クラウド ハイパースケーラーが直接提供する機能、またはさまざまなパブリック クラウド内のアプリケーションを保護するアプライアンスを指します。業界標準の定義はまだ登場していないようです。

マネージド サービス ファイアウォール

ソフトウェア ファイアウォールは、他の多くのSoftware as a Service (SaaS)製品と同様に、マネージド サービスとしても使用可能です。マネージド サービス ファイアウォール製品の中には、管理を監視する必要がないアプリケーションレベル(レイヤー7)のセキュリティの導入に柔軟性をもたらす製品があります。また、マネージド サービスとして迅速なスケールアップとスケールダウンが可能な製品もあります。

ハードウェア ファイアウォールとソフトウェア ファイアウォールの比較

ハードウェア ファイアウォールは、ネットワークとそこに接続されているデバイスの間に配置されるスタンドアロンの物理デバイスです。事前定義されているセキュリティ ポリシーに基づいて、ネットワークの送信トラフィックと受信トラフィックの両方を監視および制御します。ハードウェア ファイアウォールを導入する場合、技量のある担当者が適切に設定し、継続的に管理する必要があります。

一方、ソフトウェア ファイアウォールは、サーバまたは仮想マシンの内部で動作します。この種のファイアウォールは、セキュリティ中心のオペレーティング システムで動作し、通常は汎用ハードウェア リソース上で階層化されます。多くの場合、クラウド自動化ツールを使用して短期間で導入できます。

ハードウェア ファイアウォールとソフトウェア ファイアウォールはどちらもネットワーク セキュリティに不可欠な保護を提供しますが、どちらを選択するかは特定の要件や導入状況によって決まります。

ネットワーク インフラストラクチャ内の配置別のファイアウォールの種類

内部ファイアウォール

内部ファイアウォールは主にネットワークの範囲内で機能します。その標的は、境界防御をすでに突破している可能性があるセキュリティ脅威です。侵入してくる外部脅威を対象とする外部ファイアウォールまたは境界ファイアウォールとは異なり、内部ファイアウォールはネットワーク内のデバイス間のトラフィックを対象とします。これは、すべての脅威がインターネットから発生するわけではないため、重要です。従業員の意図しないミスや悪意などを原因に、問題は組織内部でも発生する可能性があるのです。

この種のファイアウォールは、ゼロ トラストの原則に基づいて動作します。どの活動も、それがネットワーク内部で発生したという理由だけで自動的に信頼されることはありません。ネットワークを明確に区別された複数のゾーンにセグメント化し、それぞれで固有のセキュリティ対策を実施することで、潜在的な脅威がチェックされないままシステム全体に拡散されるのを防止します。たとえば、マイクロセグメンテーションは、ネットワークを細かく分離されたゾーンに分割してセキュリティを強化する手法です。さらに、これらのソリューションは、観測された安全な行動や確立された安全な行動に基づいてセキュリティ プロトコルを適応および更新するためにインテリジェントな自動化を利用することで、継続的かつ動的な保護を確保できます。

分散ファイアウォール

分散ファイアウォールは、組織のインフラストラクチャ全体を保護するように設計されたネットワーク セキュリティ メカニズムです。1つのノードまたはデバイスに集中するのが一般的な従来のファイアウォールとは異なる点で、代わりに、ネットワーク全体で動作します。複数のデバイスの機能を活用してトラフィックを監視および規制し、一貫した完全な保護を確保します。

分散ファイアウォールの主な利点の1つは、内部トラフィックと外部トラフィックの両方を監視できることです。従来のファイアウォールはこれまで、外部脅威に重点を置いていました。しかし、セキュリティ脅威の進化に伴い、内部トラフィックに潜む脅威を監視するニーズが最優先されるようになっています。このギャップを埋めるのが分散ファイアウォールであり、ネットワーク内部のトラフィックおよびネットワークに入ってくるトラフィックの両方を調査して、包括的なセキュリティ レイヤーを提供します。

分散ファイアウォールのもう1つの注目すべき特性は、その拡張性と効率性です。トラフィック監視プロセスを大量のデバイスまたはノードに分散させることで、ボトルネックや輻輳ポイントを防止します。この分散化しているという特性のおかげで、組織の拡大またはトラフィックの増加に際して、パフォーマンスやセキュリティを犠牲にすることなく、ファイアウォール システムを適宜拡張できます。

境界ファイアウォール

境界ファイアウォールは、プライベート ネットワークとインターネットのパブリック ドメインの間の境界を確立するものです。第一の防御として機能するこの種のファイアウォールは、通過しようとするすべてのデータ バイトを入念に検査します。これにより、不当で有害な可能性があるデータからプライベート ネットワークを保護します。境界ファイアウォールの重要な役割の1つは、事前定義されているパラメータに基づいてトラフィックを区別し、その後で許可または拒否することによって、正当で安全なデータだけが通過できるようにすることです。

境界ファイアウォールの有効性は、データ パケットの性質を認識および識別するその機能にかかっています。各パケットのヘッダー情報とペイロードを調査して、その意図を判断します。このレベルの調査は、マルウェアや差し迫ったサイバー攻撃の兆候のような潜在的な脅威を特定するのに役立ち、タイムリーな予防的アクションを実施しやすくします。

境界ファイアウォールは、内部トラフィックと外部トラフィックの両方を監視できます。内部トラフィックはネットワーク内のユーザー、デバイス、およびシステムの間を流れますが、外部トラフィックはインターネットから発信されます。インターネット上の脅威の膨大な量とばらつきを考えると、外部トラフィックの管理が境界ファイアウォールの中心的な処理になります。

テクノロジの進歩によって、徐々に境界ファイアウォールのアーキテクチャが再定義されています。次世代ファイアウォール(NGFW)の導入は、この進化を明確に示すもので、基本的なパケット フィルタリングとステートフル検査の機能を組み込んだNGFWは、ディープ パケット インスペクション、侵入検知/防御メカニズムなど、さらなるセキュリティ機能を統合しています。このような進化により、全体的な防御メカニズムが強化され、プライベート ネットワークが引き続き保護されることが保証されます。

データ フィルタリング メソッド別のファイアウォールの種類

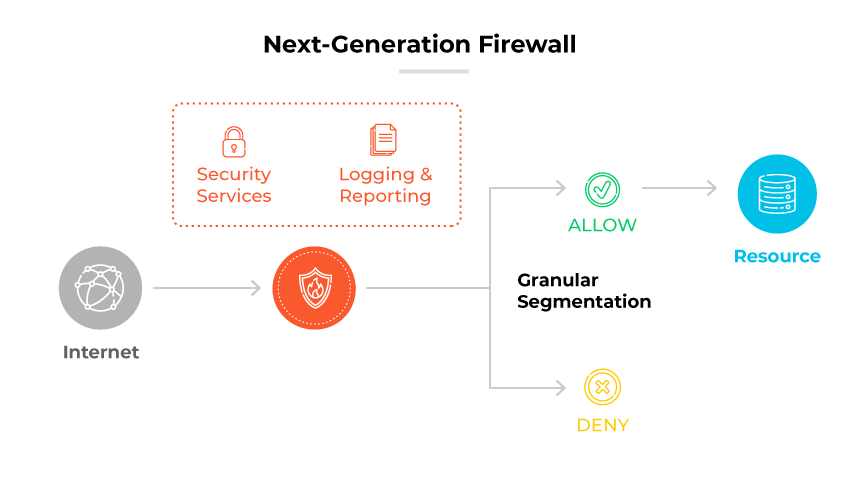

次世代ファイアウォール(NGFW)は、従来のファイアウォールの機能を拡張して、包括的なセキュリティ ソリューションを提供します。主にステートフル検査に重点を置いていた従来のファイアウォールとは異なり、NGFWは、アプリケーション トラフィックの理解と制御、侵入防御メカニズムの統合、クラウドソースの脅威インテリジェンスの活用といった強化された機能を提供します。この進化したアプローチにより、データ パケットをさらに入念に検査し、最新のサイバー脅威の複雑なニュアンスに対応します。

NGFWは、アクセス制御の枠を超えて、高度なマルウェアやアプリケーションレイヤーへの巧妙な攻撃など、最新の課題にも巧みに対処します。NGFWは、データを一層深堀りし、トラフィックの性質を調査し、潜在的な脅威を示唆する可能性があるパターンを特定します。NGFW内に脅威インテリジェンス ソースを統合することで、常に脅威ベクトルについて最新の情報を保持し、進化するサイバーセキュリティの課題に対する有効性を維持します。

こうしたNGFWの登場は、ファイアウォールにおける飛躍的な進歩を象徴するものです。従来のファイアウォールの基本機能に高度なセキュリティ機能を結合したNGFWは、堅牢で多面的な防衛線として機能します。NGFWは、アプリケーション レイヤーで動作し、保護メカニズムをさらに統合することができるため、目立つ脅威と隠れた脅威の両方から企業ネットワークを保護する上で欠かせない資産となっています。

パケット フィルタリング ファイアウォール

パケット フィルタリング ファイアウォールは、ネットワーク レイヤーで動作し、ネットワーク間のデータ パケットの流れを規制します。送信元IP、宛先IP、ポート、プロトコルなど、パケットの特定の属性を評価する事前定義されたルールに基づいて動作します。これらの属性が確立されたルールに一致するパケットは、通過を許可されます。一致しないパケットはブロックされます。

パケット フィルタリング ファイアウォールは、さらに細かく静的パケット フィルタリング ファイアウォール、動的パケット フィルタリング ファイアウォール、ステートレス パケット フィルタリング ファイアウォール、ステートフル パケット フィルタリング ファイアウォールに分類できます。

回線レベル ゲートウェイ

回線レベル ゲートウェイは、OSIモデルのセッション レイヤーで主に動作します。その役割は、特にTCP接続とUDP接続でパケット間のハンドシェイク プロセスを監視および検証することです。ハンドシェイク プロセスおよびパケットに関連付けられているIPアドレスを調査して、正当なトラフィックを特定し、不正アクセスを阻止します。主にヘッダー情報に重点を置いてトラフィックがファイアウォールのルール セットに一致していることを確認し、データ パケットの実際の内容は掘り下げません。

ユーザーがリモート ホストとの接続を開始する際、回線レベル ゲートウェイが回線を確立しますが、これは本質的にはユーザーとリモート ホストの間の仮想接続です。接続を確立した後は、この回線を通過するトラフィックを監視します。トラフィックが確立した接続に一致していることを確認し、検証されて認証されたトラフィックのみ通過を許可します。データ パケットがこれらの基準を満たしている場合、接続を円滑に進めるために、トランスミッション コントロール プロトコルまたはユーザー データグラム プロトコルのどちらかがユーザーの代理で宛先サーバと通信することを許可します。データ パケットが基準を満たしていない場合、接続を拒否し、実質的にセッションを終了します。

回線レベル ゲートウェイは、設計と導入がシンプルであるという特徴があります。アプリケーション プロトコルを理解または解釈するように設計されていないため、多くの場合、簡単に導入できます。回線レベル ゲートウェイは、基本的なポート フォワーディング メカニズムとは異なります。回線レベル ゲートウェイのセットアップでは、クライアントは中間システムを認識しており、ゲートウェイは単なるポート フォワーディングより包括的に動作します。

Webアプリケーション ファイアウォール

Webアプリケーション ファイアウォールは、一般にWAFと呼ばれ、Webアプリケーション、Webサーバ、およびAPIの専用保護レイヤーとして機能します。HTTPトラフィックを調査およびフィルタリングすることで、クロスサイト スクリプティング(XSS)、SQLインジェクション、ファイル インクルージョンなどの脅威からWebアプリケーションを保護します。レイヤー7で動作し、特にアプリケーション レイヤーの脅威を標的とする点で差別化されます。

WAFは、Webアプリケーションの前に配置され、リバース プロキシとして動作します。つまり、WAFは、Webアプリケーションを送信先とするリクエストを傍受および検査して、正当なトラフィックのみ通過させます。疑わしいトラフィックや悪意のあるトラフィックは即座にブロックし、潜在的な攻撃を防止します。このアーキテクチャは、Webアプリケーションのセキュリティを強化するだけでなく、アプリケーションがインターネットの脅威に直接露出しないようにするのに役立ちます。

WAFは、効率性を維持するために、ポリシーまたはルール セットを採用しています。これらのルールは、ファイアウォールが無害なトラフィックと悪意のある可能性があるトラフィックを識別するのに役立ちます。ポリシーは迅速に調整できるため、最新の攻撃や変化する攻撃パターンに即座に対応できます。これらのルールを定期的に更新することが極めて重要です。

WAFとは? | Webアプリケーション ファイアウォールの解説

プロキシ ファイアウォール

プロキシ ファイアウォールは、ネットワークに不可欠な防御メカニズムとして存在し、アプリケーション レイヤーで動作します。アプリケーション ファイアウォールまたはゲートウェイ ファイアウォールとも呼ばれ、主に仲介として機能し、コンピュータ システムと外部サーバの間のメッセージをフィルタリングします。これにより、潜在的なサイバー脅威からネットワーク リソースを保護します。

プロキシ ファイアウォールは、復号またはアプリケーション プロトコル トラフィックの詳細な検査を行わない従来のファイアウォールとは異なり、深く掘り下げます。ネットワークを出入りするトラフィックを精査し、潜在的なサイバー攻撃またはマルウェアの兆候を特定します。このファイアウォールが独自のインターネット プロトコル(IP)アドレスを保持していることは、その運用において非常に重要です。この設計により、外部ネットワークが保護されている内部ネットワークに直接アクセスできないようになっています。

プロキシ ファイアウォールの運用プロセスは単純ですが、効果的です。ネットワーク内のコンピュータは、プロキシをゲートウェイとしてインターネットに接続します。ユーザーが外部のWebサイトまたはサービスにアクセスしようとすると、プロキシ ファイアウォールはそのリクエストを傍受し、設定されているポリシーに照らして評価します。安全であるとみなした場合、ユーザーに代わって接続を確立します。この手法を通じて、許可された安全な接続のみが確立されるようにします。

ステートフル インスペクション ファイアウォール

ステートフル インスペクション ファイアウォールは、ネットワーク接続をアクティブに監視するために不可欠です。ネットワーク接続を追跡することで、送受信トラフィックのコンテキストを分析し、安全なデータ パケットのみがネットワークを通過するようにします。OSIモデルのレイヤー3とレイヤー4に配置され、トラフィックをその状態とコンテキストに基づいてフィルタリングすることが主な機能です。この手法は、単なるパケットレベルの保護に比べて、データ交換のコンテキストを広い範囲で理解し、綿密な保護を提供します。

ステートフル ファイアウォールの基盤となるテクノロジは、パケット インスペクションを実行するその機能にあります。各データ パケットの内容を精査し、それまでに認識している安全な接続の属性に一致するかどうかを判定します。一致する場合、データの通過を許可します。しかし、不一致が発生した場合、パケットはその安全性を確認するためにポリシー チェックを受けます。

ステートフル インスペクションの機能の実用的な例として、トランスミッション コントロール プロトコル(TCP)によるやりとりがあります。TCPは、データの送信と受信を同時に円滑に実行し、3ウェイ ハンドシェイク プロセスを使用して接続を確立します。このハンドシェイクでは、確立要求(SYN)、確認応答(SYN-ACK)、および確認応答(ACK)を使用します。ステートフル ファイアウォールは、このプロセスを活用してハンドシェイク中にパケットの内容を調査し、潜在的な脅威を検出します。疑わしい発信元または宛先などの危険信号を検出した場合、即座にそのデータを破棄します。このアプローチにより、正当で安全な接続のみを維持します。

レイヤー3とレイヤー7のファイアウォールの比較

レイヤー3ファイアウォールは、OSIモデルのネットワーク レイヤーで動作します。主にIPアドレス、ポート番号、特定のプロトコルなどのパラメータに基づくトラフィックのフィルタリングに重点を置いており、幅広いアプローチを使用し、その動作はルーターに似ています。この種のファイアウォールは、効率的で適用範囲が広く、パケットをその送信元と宛先の詳細に基づいて許可または拒否することで保護を提供します。

これに対して、レイヤー7ファイアウォールは、OSIモデルのアプリケーション レイヤーで動作します。主な利点は、データ パケットの内容を詳細に検査する機能です。特定の内容を分析することで、アプリケーション固有の善意のトラフィックと悪意のあるトラフィックを識別でき、SQLインジェクションや他のアプリケーション レイヤーへの攻撃のような脅威から効果的に保護します。

ネットワーク セキュリティ分野では、どちらか一方を選択するということではありません。両方の種類のファイアウォールに固有の利点があります。レイヤー3ファイアウォールは迅速で広範囲のフィルタリングを提供する一方で、レイヤー7ファイアウォールはデータの複雑な細部まで深掘りし、一層深いレベルの保護を保証します。両方の長所を組み合わせた堅牢な多層防御戦略により、最適なセキュリティを提供します。

業務ネットワークに適したファイアウォールの選定方法

業務ネットワークに適したファイアウォールを選択するには、ネットワーク アーキテクチャ、保護する資産、および組織の固有のニーズを明確に理解する必要があります。

最初に、ファイアウォールの技術的目標を定義します。ネットワークに包括的なソリューションが必要なのか、もっと簡単なファイアウォールで十分なのかを判断します。まずは、ネットワークの種類、資産の重要性、予算、および予想されるトラフィックを考慮することが重要です。次に、ファイアウォール製品を既存のインフラストラクチャに統合する方法を評価します。最後に、忘れずに、コンプライアンス要件および関連するデータ保護法を考慮します。

ファイアウォールの種類についてのFAQ

- ネットワークベース ファイアウォール: プライベート ネットワークとパブリック ネットワーク(通常はインターネット)の間の境界に配置されます。ハードウェア デバイス、ソフトウェア アプリケーション、または両方の組み合わせとして導入できます。その主な目的は、ネットワークの送受信トラフィックを監視および制御してネットワーク全体を保護することです。

- ホストベース ファイアウォール: 個々のデバイスまたはサーバにインストールされ、どのネットワークに接続されているかは関係ありません。ホストベース ファイアウォールは、それがインストールされているデバイスのみを保護します。最新のオペレーティング システムには、ホストベース ファイアウォールが組み込まれています。

- パケット フィルタリング ファイアウォール: ネットワーク レベルで動作し、ルールを使用して送信元/宛先IPアドレス、ポート番号、およびプロトコルに基づいてデータを許可または拒否します。

- ステートフル インスペクション ファイアウォール: 動的パケット フィルタリング ファイアウォールとも呼ばれ、パケットを調査するだけでなく、アクティブ セッションを追跡し、パケットが確立された接続の一部かどうかを判定します。

- プロキシ ファイアウォール: アプリケーション レイヤーで動作し、ユーザーがアクセスしたいサービスとユーザーとの間の仲介として動作します。受信データが正当なソースから発信されたことを確認することにより、トラフィックをフィルタリングします。

- ネットワーク ファイアウォール

- ホストベース ファイアウォール

- ハードウェア ファイアウォール

- ソフトウェア ファイアウォール

- 内部ファイアウォール

- 分散ファイアウォール

- 境界ファイアウォール

- 次世代ファイアウォール(NGFW)

- パケット フィルタリング ファイアウォール

- 回線レベル ゲートウェイ

- Webアプリケーション用ファイアウォール

- プロキシ ファイアウォール

- ステートフル インスペクション ファイアウォール

- パケット フィルタリング: IPアドレス、ポート番号、およびプロトコルを使用してトラフィックを分析します。

- ステートフル インスペクション: アクティブ接続およびセッション内のパケットの状態を監視します。

- プロキシ ファイアウォール: 仲介として動作し、内容を検査します。

- 回線レベル ゲートウェイ: セッション レイヤーで動作し、接続を検証します。

- ネットワーク アドレス変換(NAT): パケットのアドレスを変更します。

- ディープ パケット インスペクション: パケットの内容を詳細に検査します。

- 次世代ファイアウォール: 侵入防御などの手法を統合します。

- DNSフィルタリング: ドメイン名に基づいてトラフィックを規制します。

- パケット フィルタ

- ステートフル インスペクション ファイアウォール

- アプリケーション レイヤー ファイアウォール

- 次世代ファイアウォール

- 回線レベル ゲートウェイ

- ソフトウェア ファイアウォール

- ハードウェア ファイアウォール

- クラウド ファイアウォール